基本的なOTセキュリティ構成とは

OTセキュリティの対策例としては、次のようなものが考えられます。

・OTとIT接続点に検知システムを設ける

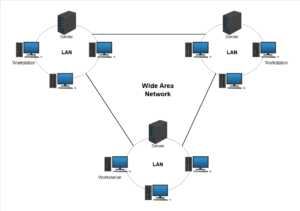

・OTとITとでセグメントを分ける

・生産データ収集のみが必要な場合は、OT→ITの一方通行とする

・OTとの通信対象やプロトコルなど機能を限定する

・OTシステムの主要機能のバックアップを持つ

代表的な機器とその役割

これらの役割を持つ機器について具体的に説明すると、まず、外部と内部の接点(ゲートウェイ)に接続する総合的なセキュリティ機能を持つUTM(Unified Threat Management)を設置し、FW(Fire wall)によるネットワークレベルでの保護、不正アクセスや異常の検知、通報、遮断、ウイルスやマルウェアからの保護を行います。

次に、セキュリティルーターを使用し、フィルタリングや社内ネットワークのセグメント分けを行います。

自社HPやECサイト等のWebアプリケーションについては、WAF(Web Application Firewall)によって保護するのが一般的です。

次に、必要に応じて使用するものとして、一方向セキュリティゲートウェイ(データブリッジやデータダイオード)や、外部との直接接続を限定するVDI(Virtual Desktop Infrastructure)等があります。

PLCバックアップにおける注意点

PLCは10年以上の長期間使用されることが多く、該当の型が生産終了となっているケースや、プログラムのメンテナンスにおいて古いバージョンのWindowsしか対応していないケースがあります。このような場合は、PLCとプログラムを最新のものに更新するか、PLCおよびメンテナンス専用PCを完全にネットワークから切り離した上で運用する必要があります。入手性・サポート・保守性の観点からも、設備の老朽更新と同様に、一定間隔でPLCを更新する計画を立てておくことをおすすめします。

人的対策の重要性

上記はソフトおよび機器レベルの対策ですが、人に対する対策も欠かせません。来訪者管理、入退室管理、制御設備のLNA・USBのケーブルロック、SDカードスロットやUSBポートのロックなどが対策例として挙げられます。ネットワークにつながっていないからといって安全とは限らず、外部や従業員による故意・事故によりインシデントが発生するリスクは常に考慮する必要があります。

中小企業が狙われるリスクと備えの必要性

製造業を狙ったサイバー攻撃は愉快犯よりも標的型が多く、公開情報やSNS、現地調査を通じて脆弱性を発見され、悪用されるケースがあります。身代金要求のターゲットとしては大企業が中心ですが、大企業よりセキュリティ対策が脆弱な中小企業が、取引先や関連会社として初期ターゲットになることも少なくありません。

また、海外ではライバル企業が風評被害を与える目的で依頼した事例も報告されています。

セキュリティに大企業並みの投資をすることは難しいかもしれませんが、ポイントを押さえることで十分な対策を講じることは可能です。

次回予告|第6回「OTセキュリティにおけるチェックリストとリスクアセスメント」

最終回となる次回は、実践的なチェックリストとリスクアセスメントの方法について解説します。

自社の対策レベルを可視化し、どこから着手すればよいかが分かる内容です。

まずは無料相談から始めませんか?

工場のセキュリティやDXのことでお悩みなら、まずは60分の無料オンライン相談をご活用ください。

現状の整理から、導入の方向性まで丁寧にご案内いたします。