OT機器がサイバー攻撃を受ける経路とは

OT機器はどのようにしてサイバー攻撃の被害に遭うのでしょうか。その経路は基本的にITシステムに対するものと同じです。パターンとしては、社内のPCがメールや外部サイト経由で感染する、外部から社内のネットワークに侵入される、USBメモリや物理的に社内のネットワークに侵入されるといったものがあります。

代表的な国内インシデント事例

日本での代表的な製造業に対するインシデント事例としては、2017年の日立などへのWannaCry感染事例と、EKANS(SNAKE)と推定される2020年のホンダへの被害があります。

WannaCryはWindowsの脆弱性を利用して感染拡大し、Officeファイル等を暗号化するランサムウェアです。

OTを直接対象としたインシデントではありませんが、オフィスシステムと工場業務がつながっていたことで、間接的に生産に被害が出る形となっています。

一方、EKANS(SNAKE)はOTを標的にしたランサムウェアで、PCからICS(Industrial Control System:産業制御システム)に感染し、FW(ファイアウォール)を操作するとともに特定プロセスを停止、ファイルを暗号化し、標的の企業のドメインを判別して身代金を要求します。

これは、産業制御システムの構成要素にWindows PCが用いられていることを悪用したものです。

OTとITの接続がリスクを生む

このように、OTおよび工場が使用するシステムとITとの接点ができたことで、OTに対するサイバー攻撃のリスクが発生していることが分かります。

それでは、具体的にどのように対策すれば良いのでしょうか。

セキュリティ対策の基本的な考え方

これまでOTとITの違いについて解説してきましたが、セキュリティの考え方や基本的な対策に大きな違いはありません。基本的な対策としては、以下のようなものが挙げられます。

・それぞれの接続は必要最低限とし、不要なネットワーク設定、権限設定をしない

・不審なURLにアクセスしない、不審なメールを開かない、不明なファイルをインストールしない、未検査のメディアを接続しない

・隠れ端末や接続を無くす、すべてのネットワークアクセスを記録し、普段と異なる挙動を検知できるようにする

・ソフトウェア、ファームウェアを最新に保つ

・会社の機器、情報を持ち出させない、漏洩させない

まず行うべきはネットワーク構成の洗い出し

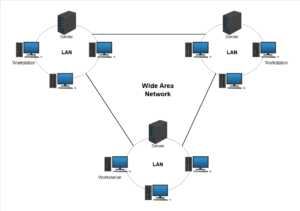

そのために第一にすべきことは、会社のOTとITのすべてのネットワーク構成を網羅し、明らかにすることです。特に、外部ネットワークと社内ネットワーク、OTとITのそれぞれの接続箇所、境界線を洗い出すことが重要です。

基本的に外部との接点から感染・侵入され、さらにITとOTの接点からOTへと被害が拡大するため、守るべきポイントと対策の方向性が明確になります。

次回予告|第5回「OTセキュリティの機器および構成例」

次回は、OTセキュリティ対策として具体的に導入されている機器やネットワーク構成の例を紹介します。

現場で実践可能な方法に焦点を当て、わかりやすくご説明します。

まずは無料相談から始めませんか?

工場のセキュリティやDXのことでお悩みなら、まずは60分の無料オンライン相談をご活用ください。

現状の整理から、導入の方向性まで丁寧にご案内いたします。