セキュリティ投資を行わない理由と実態

第9回でご紹介した経済産業省による「2024年度中小企業における情報セキュリティ対策の実態調査報告書(IPA調査)」において、中小企業全体においてセキュリティに関する投資を過去3年で行っていない企業でかつ投資の必要を感じていない理由として、重要情報を保有していない、他社とのネットワーク接続がない、事業の継続に影響がない、サイバーセキュリティ被害にあうと思わないなどが挙げられており、セキュリティリスクを過小評価している傾向がありました。

しかしながら、実態としては帝国データバンクの調査によると中小企業において2025年から過去3年でサイバー攻撃を受けた割合は3割程度となっており、さらにNICT(国立研究開発法人情報通信研究機構)が運用しているNICTER(大規模サイバー攻撃観測網)のダークネット観測結果において報告されているように年々増加傾向にあり、決して対岸の火事ではなく明日は我が身の状況と言えます。

よくあるサイバー攻撃の事例と症状

よくあるサイバー攻撃の事例と症状としては、ウイルス、マルウェアがあり主にメールやUSBなどのムーバブルメディアを介して感染します。症状としてはデータの暗号化、端末の乗っ取り、情報窃取、異常動作、機器破壊などがあり、近年脅威が高まっているのがデータを暗号化し身代金を要求するランサムウェア攻撃です。

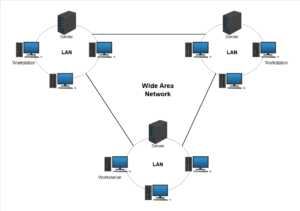

外部公開サーバーに対する攻撃

その他、外部公開サーバー(HPやECなどのWEBサイト運営用)を有している場合、DDOS(Distributed Denial of Service attack:分散型サービス拒否)、SQLインジェクション、XSS(クロスサイトスクリプティング)などのサイバー攻撃を受ける可能性があり、WEBアプリ、サーバーを介しての攻撃により障害発生、情報窃取や改ざん、踏み台に利用されるという被害が発生します。

基本的な対策と追加の対策

基本的に、前者であればUTM(Unified Threat Management:統合脅威管理)、FW(ファイアウォール)、IDS(Intrusion Detection System:不正侵入検知システム)・IPS(Intrusion Prevention System:不正侵入防御システム)、アンチウィルスソフト・サービスなどで対策し、後者についてはWAF(Webアプリケーションファイアウォール)などで対策するのが一般的です。

ただし、これらの対策を乗り越えて攻撃を受けるケースや、ファームウェア、ソフトウェアの脆弱性を狙われるケース、検疫されていないムーバブルメディアから感染するケースなどがあり、過信は禁物です。

また、プラスアルファの対策としては、MFA(Multi-Factor Authentication:多要素認証)の徹底、メールにおけるS/MINE(Secure/Multipurpose Internet Mail Extensions:)などの暗号化、迷惑メール対策のSPF(Sender Policy Framework:送信ドメイン認証)の導入、EDR(Endpoint Detection and Response:エンドポイントにおける検知と対応)による端末のモニタリング・分析などがありますが、企業の規模と業務内容、リソースに応じて優先順位をつけて取捨選択する必要があります。

現在、パスワードとSNSなどの確認コードで認証を行う2段階認証において、これを突破するリアルタイムフィッシングやマルウェアによる被害が増加しており、生体認証やデバイス認証と組み合わせたMFAの重要性が高まっています。またランサムウェアの被害を最小限とするために、日ごろのこまめなバックアップ取得も重要となります。

OT機器特有の事情と対策

また、OT機器については、ネットワークからの切り離しやセキュリティ対策の自動更新が困難であるとう特殊な事情を踏まえ、第3、4、5回で述べたような対策が別途必要となります。

具体的には、ムーバブルメディアの検疫、ソフトウェアを含めた管理の徹底、コマンドやプロトコルの限定、古いOSに対応したセキュリティ対策(仮想パッチなど)の準備などです。

また、インシデント発生時に備えUSB型の検疫・駆除ツールを配備しておくと安心です。

インシデント発生時の初動対応

これらの攻撃により症状が現れた場合、初動の動きとしてはセキュリティ担当者や責任者が設置されている場合は、報告し指示を仰ぎます。

その次に(またはセキュリティ担当者や責任者が未設置の場合)、まずすべきは、対象のIT機器をネットワークから切り離すことです。

また、OT機器については可能な範囲で機器を停止します。そこから感染範囲を特定し、感染が疑われる機器も同様に対処します。また、攻撃に用いられるプロトコルやコマンドが判明した場合はこれらを限定します。

これらの対応を進めながら、状況について関係者への情報伝達、連絡を行います。特に、感染PCで他社へのメール送信などを行っていた場合は、迅速に情報共有する必要があります。

ネットワーク管理を外部に委託している場合やOT機器の保守・メンテナンスをメーカー、ベンダーへ委託している場合についても迅速に情報を共有し、指示を仰ぎます。

復旧の流れと体制強化

次に復旧の流れについてですが、ネットワーク全体で脅威が除去されたことを確認した後、すべての端末、OT機器、システム、セキュリティシステムにおいて可能な限り最新のバージョンに更新し、切り離した端末、停止させたOT機器について脅威の除去、または正常なものと交換します。

また、復旧が完了した後、原因や被害状況を調査、報告し、セキュリティ対策の見直しを行うことでセキュリティ体制や対策をアップデートすることができます。

セキュリティ体制においてリソースが確保できている場合は、インシデントの証拠保全と原因分析を行いつつ、段階的な復旧を目指します。

まずは無料相談から始めませんか?

工場のセキュリティやDXのことでお悩みなら、まずは60分の無料オンライン相談をご活用ください。

現状の整理から、導入の方向性まで丁寧にご案内いたします。